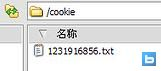

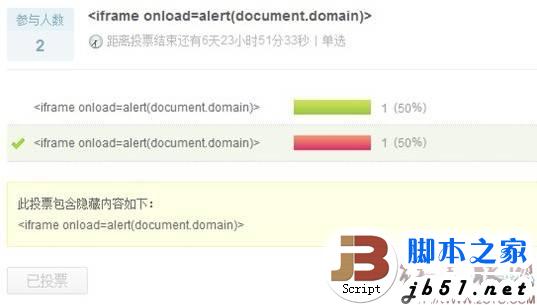

跨站脚本攻击(XSS,Cross-site scripting)是最常见和基本的攻击Web网站的方法。攻击者可以在网页上发布包含攻击性代码的数据,当浏览者看到此网页时,特定的脚本就会以浏览者用户的身份和权限来执行。通过XSS可以比较容易地修改用户数据、窃取用户信息以及造成其它类型的攻击,例如:CSRF攻击。恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的。

跨站脚本攻击的解决思路

预防XSS攻击的基本方法是:确保任何被输出到HTML页面中的数据以HTML的方式进行转义(HTML escape)。例如PHP输出:

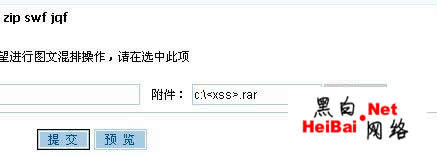

PHP Code复制内容到剪贴板如果这个articleText是由用户自行输入的,那么攻击者很有可能输入一段包含javascript恶意攻击代码的文本,使得最终输出变成:

PHP Code复制内容到剪贴板上述代码,在浏览器中渲染,将会执行JavaScript代码并在屏幕上alert hello。当然这个代码是无害的,但攻击者完全可以创建一个JavaScript来修改用户资料或者窃取cookie数据。

解决方法很简单,就是将输出的值的值进行html escape,转义后的输出代码如下

这样就不会有任何危害了。

XSS危害

XSS其实是一门小众但是热门的攻击技术,之所以小众,是由于费时间、很难成功、攻击无法自动化和需要扎实的htmljs功底,但是由于漏洞存在广泛,即使是大型互联网公司的站点也很容易由于疏忽存在此漏洞,这就是最大的热门。

其实无论是哪一种xss攻击手段,其原理都是使用了“xss就是在页面执行你想要的js”,也就是说,只要遵循一个原则——后端永远不信任前端输入的任何信息,无论是输入还是输出,都对其进行html字符的转义,那么漏洞就基本不存在了。

跨站请求伪造攻击(CSRF)

跨站请求伪造(CSRF,Cross-site request forgery)是另一种常见的攻击。攻击者通过各种方法伪造一个请求,模仿用户提交表单的行为,从而达到修改用户的数据或执行特定任务的目的。

通常情况下CSRF攻击都配合XSS来实现用户身份的模仿。

解决思路

1、增加攻击的难度。GET请求是很容易创建的,用户点击一个链接就可以发起GET类型的请求,而POST请求相对比较难,攻击者往往需要借助JavaScript才能实现;因此,确保form表单或者服务端接口只接受POST类型的提交请求,可以增加系统的安全性。

2、对请求进行认证,确保该请求确实是用户本人填写表单或者发起请求并提交的,而不是第三者伪造的。

正常情况下一个用户提交表单的步骤如下:

1)、用户点击链接(1) -> 网站显示表单(2) -> 用户填写信息并提交(3) -> 网站接受用户的数据并保存(4)

而一个CSRF攻击则不会走这条路线,而是直接伪造第2步用户提交信息

2)、直接跳到第2步(1) -> 伪造要修改的信息并提交(2) -> 网站接受攻击者修改参数数据并保存(3)

只要能够区分这两种情况,就能够预防CSRF攻击。那么如何区分呢? 就是对第2步所提交的信息进行验证,确保数据源自第一步的表单。具体的验证过程如下:

3)、用户点击链接(1) -> 网站显示表单,表单中包含特殊的token同时把token保存在session中(2) -> 用户填写信息并提交,同时发回token信息到服务端(3) -> 网站比对用户发回的token和session中的token,应该一致,则接受数据,并保存

这样,如果攻击者伪造要修改的信息并提交,是没办法直接访问到session的,所以也没办法拿到实际的token值;请求发送到服务端,服务端进行token校验的时候,发现不一致,则直接拒绝此次请求。

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文地址:/websafe/anquanjiaocheng/147542.html