Dvbbs8.0 access 后台拿webshell for 2003

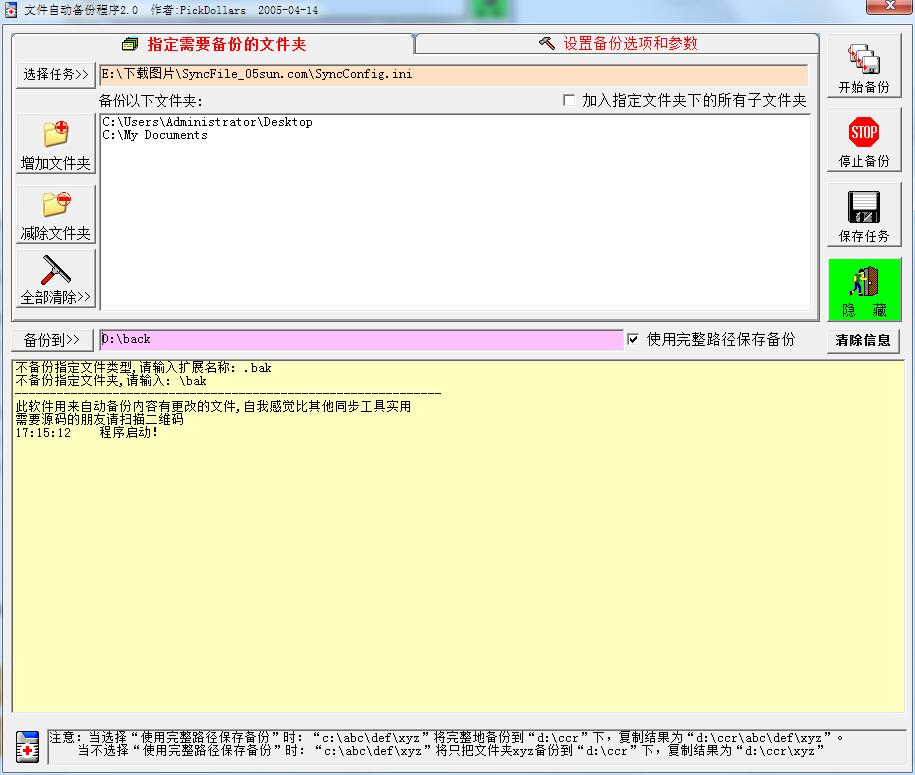

新建一个数据库文件,命名为a.mdb

新建一个文本文件,命名为b.txt,并写入一句话木马

在命令行下输入命令copy a.mdb/b b.txt/b c.mdb

得到的c.mdb就是已插入一句话木马的数据库

然后在发帖子的地方上传附件,将这个数据库后缀改为RAR

预览帖子,点击附件下载,便可以得到上传地址

进入后台,恢复数据库,输入已上传文件的相对路径,在目标文件中一定要写.asp格式

提示恢复成功,成功拿到webshell

8.0:

2003系统:

①采用修改论坛基本设置中的上传目录设定 设置成xxx.asp/ 上传经过数据库合并的ASP木马..改后缀名上传....即可得到Shell

②数据库备份的目录改为/xx.asp/1.mdb

因为DVBBS 8.0..只能备份成mdb的格式....

End if

backpath=server.mappath(backpath)

If Lcase(Mid(backpath,instrRev(backpath,".") 1))<>"mdb" Then

response.write "保存数据库名不合法"

Response.End

End If

这里 我们可以把路径改为xxx.asp 比如 xxxx.asp/1.mdb

1.mdb里插入了一句话木马 这样是可以得到shell的

全能空间:上传后缀中加php等.上传后在后台附件管理中找到路径,得到shell.

新建一个文本文件,命名为b.txt,并写入一句话木马

在命令行下输入命令copy a.mdb/b b.txt/b c.mdb

得到的c.mdb就是已插入一句话木马的数据库

然后在发帖子的地方上传附件,将这个数据库后缀改为RAR

预览帖子,点击附件下载,便可以得到上传地址

进入后台,恢复数据库,输入已上传文件的相对路径,在目标文件中一定要写.asp格式

提示恢复成功,成功拿到webshell

8.0:

2003系统:

①采用修改论坛基本设置中的上传目录设定 设置成xxx.asp/ 上传经过数据库合并的ASP木马..改后缀名上传....即可得到Shell

②数据库备份的目录改为/xx.asp/1.mdb

因为DVBBS 8.0..只能备份成mdb的格式....

End if

backpath=server.mappath(backpath)

If Lcase(Mid(backpath,instrRev(backpath,".") 1))<>"mdb" Then

response.write "保存数据库名不合法"

Response.End

End If

这里 我们可以把路径改为xxx.asp 比如 xxxx.asp/1.mdb

1.mdb里插入了一句话木马 这样是可以得到shell的

全能空间:上传后缀中加php等.上传后在后台附件管理中找到路径,得到shell.

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文地址:/websafe/jbgongfang/148991.html